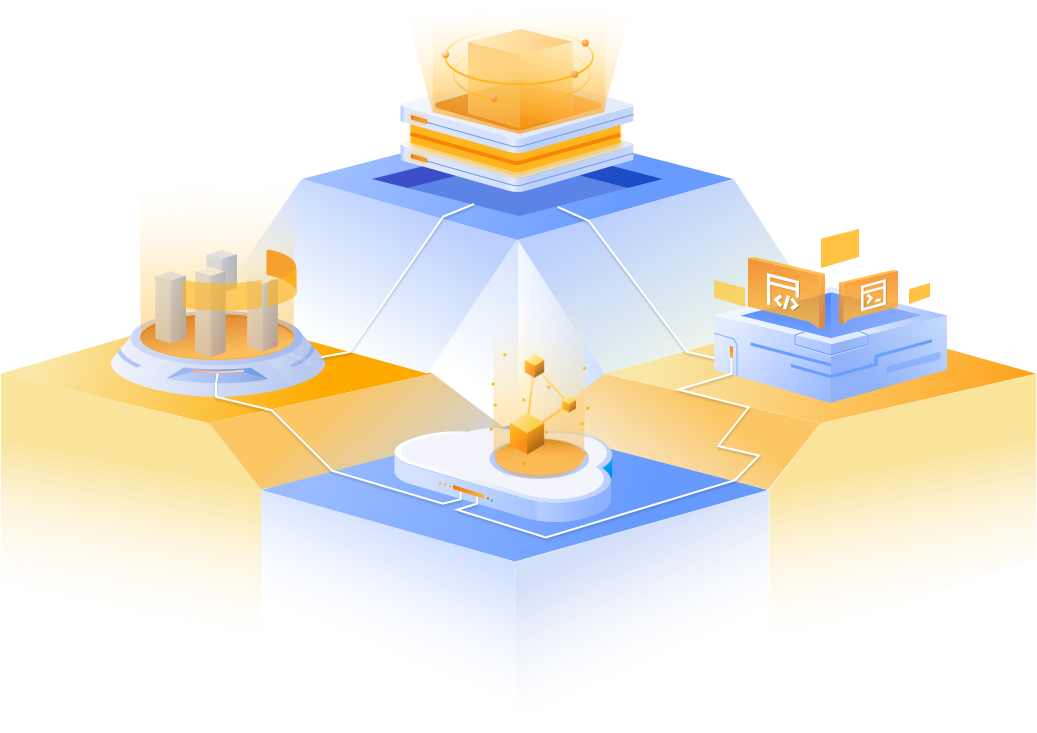

指令级代码混淆、代码虚拟化、代码加密等多种方式保护代码逻辑,防止代码被反编译和逆向分析。

通过校验 APK 开发者签名,防止被二次打包,植入广告或恶意代码。

防止应用被 IDA、JEB 等工具调试,动态分析代码逻辑。

对 DEX 文件加壳保护,防止代码被窃取和反编译。

对 SO 库中的代码段和数据段压缩并加密,防止被 IDA 等工具反编译。

在混淆的指令中插入软断点检测暗桩,防止native层run trace和单步调试。

防止应用被 IDA、JEB 等工具调试,动态分析代码逻辑。

对 APK 中的开发者签名做启动时校验,防止被第三方破解和二次打包。

在 SO 库加载时校验内存完整性,防止第三方对 SO 库打补丁。

对 SO 库中指定的函数混淆,通过指令切片、控制流扁平化、立即加密等技术手段,将 native 指令转换为难以理解的复杂指令,无法被 IDA 反编译,并且无法被还原。

对 SO 库中指定的函数虚拟化,可以将 x86、x64、arm32、arm64 架构的机器指令转换为随机自定义的虚拟机指令,安全强度极高,可通过工具自定义配置,调整性能与安全性。

对 DEX 中的 dalvik 字节码进行虚拟化,转换为自定义的虚拟机指令,最后由 native 层虚拟机解释执行,防止逆向分析。

行业领先的不依赖于LLVM 的 Native 层代码混淆虚拟化技术,安全性更高。

保护后的程序不插入任何与保护功能无关的代码,不收集用户任何信息。

无需更改任何开发环境,简单易用。

保护过程不会上传开发者和程序的任何信息。

保护前后对APK的大小几乎无影响。

被攻击者篡改进行盗版或被注入恶意代码、植入广告进行二次打包

核心代码被恶意攻击或被竞争对手窃取

被竞争者逆向分析,源代码被反编译为可读写代码,核心竞争力遭到破坏

收费程序被黑客破解,绕过付费,造成企业商业损失