ARM Linux 应用加固

Virbox Protector 支持对 Arm Linux 及 Android 系统的可执行程序及 so文件加密 贺国庆限时优惠:按月订阅立减2000元!本地加密/无需上传APP/不限制 APP加密个数 》》

每次保护生成的虚拟机指令随机

安全性极高

对原始汇编指令转换为更复杂的汇编指令

设置调试陷阱,阻碍逆向分析

对内存进行动态校验

防止程序被篡改

检测调试器

防止动态调试

对程序代码或数据段整体压缩并加密

防止被反编译

可一次性加固多个文件

支持命令行加密

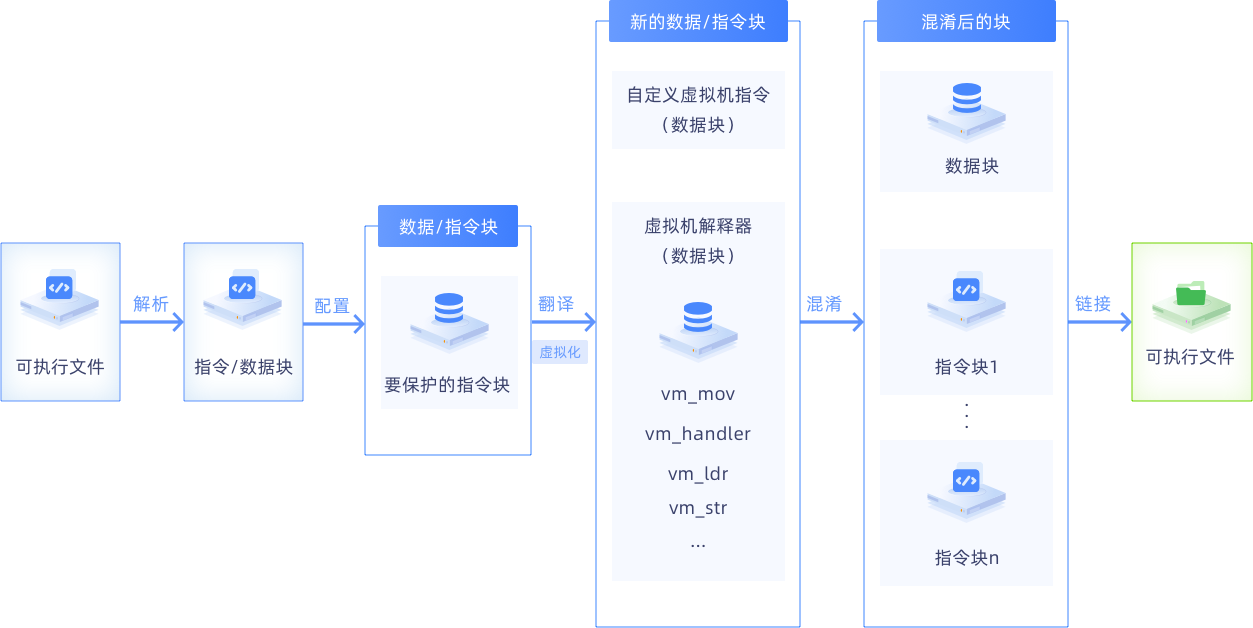

ARM-虚拟化保护 延续了 PC 端对 x86 指令的虚拟化保护思路,将其完整地适配到了 ARM 平台, 该技术的实现完全独立,由单独的工具来实现,直接对编译生成的二进制文件进行保护。 完整的技术实现,由解析,配置,编译(混潜、虚拟化),链接等几个步骤完成。 ARM-虚拟化技术则位于“编译”过程,通过将 ARM指令翻译成自定义的虚拟机指令,并将虚拟机解释器和虚拟指令以指令块和数据块的方式插入“块表”中,最终链接成新的可执行程序

通过指令切片,间接跳转等处理,生成的指令块无法被 IDA 分析,只能查看汇编指令

通过链接器乱序再重定位,生成的指令块在可执行文件中的位置是随机的,函数保护后变成了无数个随机位置的指令碎片,无法知道函数的边界。

直接对 ARM 指令保护,可以更精细的控制指令和寄存器,灵活性高,能够达到更高的安全性上限。

直接处理 ARM 指令,不受限于开发语言和语法标准,几乎可以保护任何编译为 ARM 架构的程序,如 golang等。

安全性强 , 深盾软安多年技术积累

一键加固,无需其他配置

本地加固,不限制应用个数